Depuis Windows Server 2019 (patch 2020), Microsoft a durci la configuration par défaut d’Active Directory :

les connexions LDAP simples non chiffrées (port 389) sont désormais bloquées ou limitées.

Avec Windows Server 2022 et 2025, le changement est encore plus visible :

les applications qui tentaient un simple bind en clair échouent avec des erreurs du type :can't contact LDAP server.

Pourquoi ?

LDAP simple en clair = login + mot de passe envoyés sans chiffrement.

C’est dangereux sur un environnement de production.

Microsoft pousse donc tout le monde vers LDAPS (port 636 avec certificat) ou LDAP+StartTLS.

Solution temporaire en environnement de test

⚠️ À utiliser uniquement en lab, jamais en production.

Méthode via le registre Windows

- Ouvrez

regeditsur le contrôleur de domaine. - Allez dans :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters - Ajoutez ou modifiez les valeurs :

LDAPServerIntegrity=1(signer si possible, mais autoriser non signé)LDAPEnforceChannelBinding=0(désactiver le channel binding)

- Redémarrez le service Active Directory (ou le serveur).

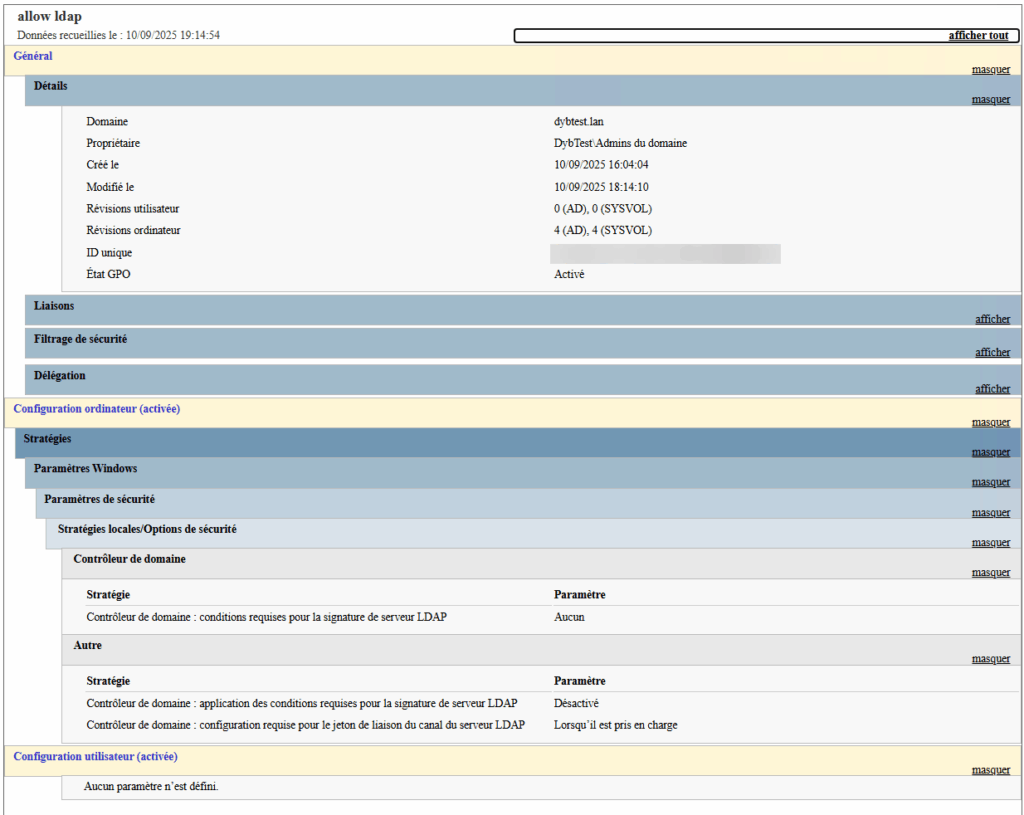

Méthode via la stratégie de groupe (GPO)

- Ouvrez la console Gestion des stratégies de groupe (GPMC).

- Éditez la GPO appliquée à vos contrôleurs de domaine (ou créez-en une dédiée).

- Naviguez dans :

Configuration ordinateur

→ Stratégies

→ Paramètres Windows

→ Paramètres de sécurité

→ Stratégies locales

→ Options de sécurité

- Modifiez les paramètres suivants :

- Contrôleur de domaine : conditions requises pour la signature de serveur LDAP → Aucun

- Contrôleur de domaine : application des conditions requises pour la signature de serveur LDAP → Désactivé

- Contrôleur de domaine : configuration requise pour le jeton de liaison du canal du serveur LDAP → Lorsqu’il est pris en charge

- Appliquez la GPO et forcez la mise à jour des stratégies :

gpupdate /force

- Redémarrez le service Active Directory Domain Services (ou le serveur) pour que les changements prennent effet.

Rappel sécurité

⚠️ Cette désactivation ne doit pas rester en place.

En clair, vos identifiants sont envoyés sans chiffrement → exposition au sniffing réseau et attaques de type man-in-the-middle.

En production, la bonne pratique est de configurer LDAPS (port 636) avec un certificat valide sur vos DC et de forcer toutes vos applications à s’y connecter.

Conclusion

- En test, vous pouvez assouplir temporairement la politique LDAP avec une GPO ou le registre.

- En production, la seule bonne approche est : LDAPS only.