Dernier Post

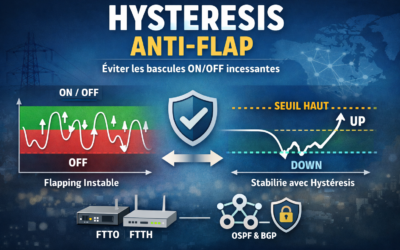

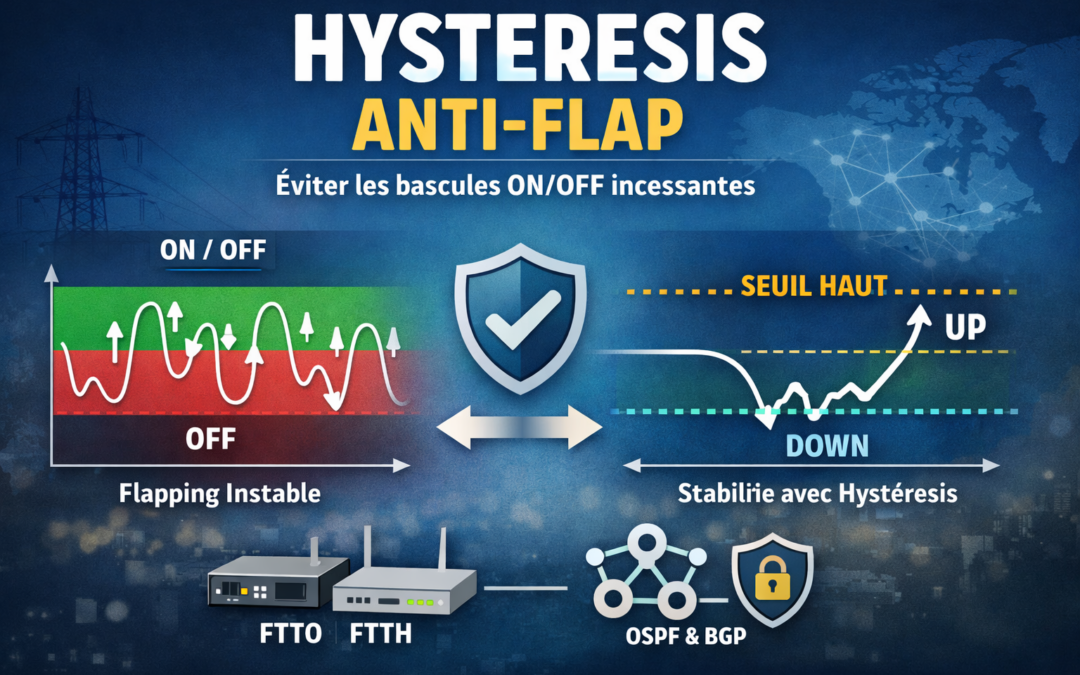

C’est quoi un hysteresis anti-flap ?

Un hysteresis anti-flap (ou hystérésis anti-basculement) est un mécanisme de stabilité utilisé en réseau/systèmes pour éviter qu’un état change trop souvent quand une condition est instable ou proche d’un seuil. 👉 En clair :ça empêche une bascule ON/OFF permanente...

iPhone et vie privée : quand les notifications deviennent un outil de surveillance

Les notifications push de votre iPhone ne servent pas qu’à afficher des alertes : elles peuvent aussi devenir un outil de collecte de données. Le chercheur en cybersécurité Mysk a révélé que des applications comme Instagram, Facebook, TikTok, Messenger ou X profitent du temps d’exécution accordé par iOS pour envoyer des informations détaillées vers leurs serveurs : adresse IP, mémoire disponible, batterie, fuseau horaire, langue du clavier… Ces données permettent de créer un fingerprinting unique et de suivre les utilisateurs malgré les règles de confidentialité d’Apple.

Plus inquiétant encore : derrière la majorité des notifications iOS se cache Firebase Cloud Messaging (Google), qui reçoit et transmet ces données. Résultat : Google est en position de recouper les métadonnées de multiples apps sur un même appareil.

C’est quoi un hysteresis anti-flap ?

Un hysteresis anti-flap (ou hystérésis anti-basculement) est un mécanisme de stabilité utilisé en réseau/systèmes pour éviter qu’un état change trop souvent quand une condition est instable ou proche d’un seuil. 👉 En clair :ça empêche une bascule ON/OFF permanente...

Pourquoi OSPF ne bascule pas toujours “comme prévu”

Retour d’expérience DYB sur la haute disponibilité WAN avec pfSense, WireGuard et OSPF Dans les architectures réseau professionnelles multi-sites, la haute disponibilité est devenue un prérequis :double lien Internet (FTTO + FTTH), tunnels inter-sites, routage...

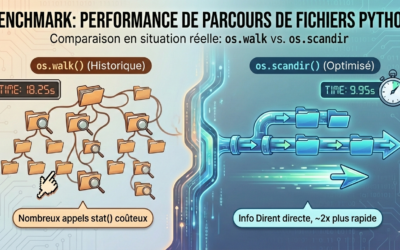

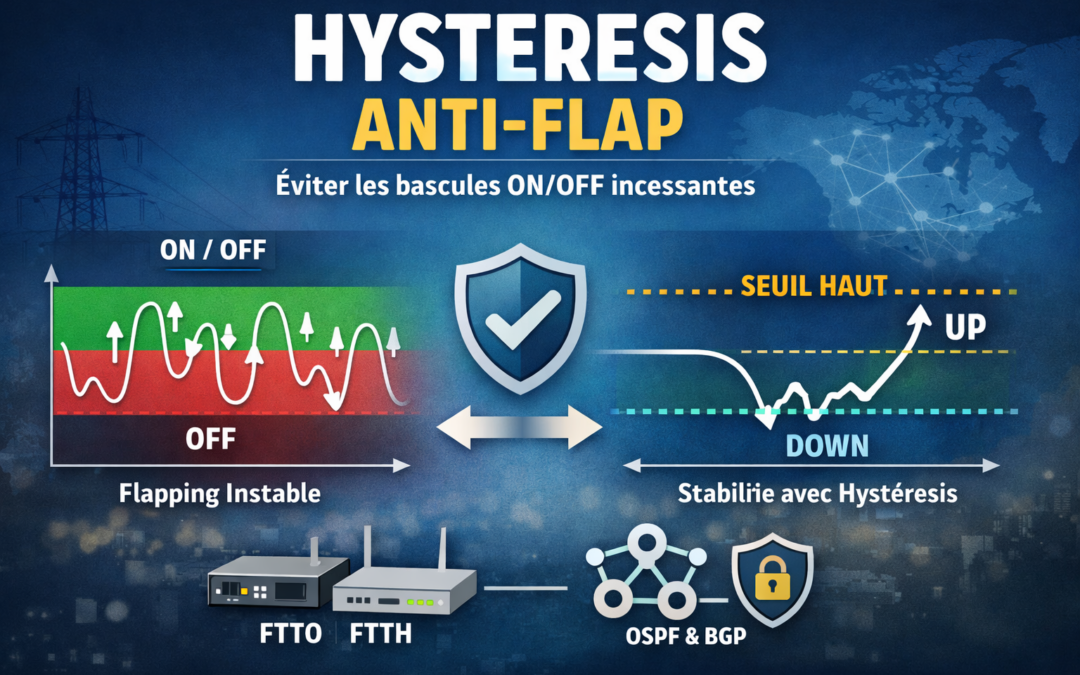

Pourquoi os.scandir() est nettement plus rapide que os.walk() en python ?

Retour d’expérience sur un benchmark simple en environnement réel Lorsqu’on développe des outils de synchronisation, d’indexation ou de traitement de fichiers (sauvegarde, scan de répertoires, etc.), le parcours récursif du système de fichiers devient très vite un...

Les choix du jour

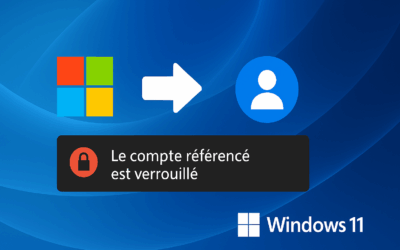

🧩 Comment le passage d’un compte Microsoft à un compte local provoque le verrouillage du compte

Lors d’une mission de test, j'ai rencontré un comportement pour le moins surprenant sous Windows 11 : le simple fait...

iPhone et vie privée : quand les notifications deviennent un outil de surveillance

Les notifications push de votre iPhone ne servent pas qu’à afficher des alertes : elles peuvent aussi devenir un outil de collecte de données. Le chercheur en cybersécurité Mysk a révélé que des applications comme Instagram, Facebook, TikTok, Messenger ou X profitent du temps d’exécution accordé par iOS pour envoyer des informations détaillées vers leurs serveurs : adresse IP, mémoire disponible, batterie, fuseau horaire, langue du clavier… Ces données permettent de créer un fingerprinting unique et de suivre les utilisateurs malgré les règles de confidentialité d’Apple.

Plus inquiétant encore : derrière la majorité des notifications iOS se cache Firebase Cloud Messaging (Google), qui reçoit et transmet ces données. Résultat : Google est en position de recouper les métadonnées de multiples apps sur un même appareil.

CyberSécurité

View All

Tu es traçable sans GPS : le secret des réseaux Wi-Fi

Vous pensez que votre iPhone vous écoute ? Votre ordinateur vous donne la météo, mais pourtant, comment il connait le...

Comment verrouiller la synchronisation Edge vers Microsoft via GPO

Dans de nombreux environnements d’entreprise, l’utilisation de comptes Microsoft personnels n’est pas souhaitée, en particulier sur des serveurs Windows TSE/RDS. En effet, la connexion au navigateur et la synchronisation des données Edge (favoris, mots de passe,...

🚨 Docker et l’exposition involontaire des ports : une faille que l’on retrouve (trop) souvent en production

Chez DYB, nous auditons régulièrement des environnements de nos clients et il n’est pas rare de tomber sur la même erreur : un service exposé directement sur Internet via Docker, sans aucune restriction, simplement parce que le développeur a laissé un ports:...

iPhone et vie privée : quand les notifications deviennent un outil de surveillance

Les notifications push de votre iPhone ne servent pas qu’à afficher des alertes : elles peuvent aussi devenir un outil de collecte de données. Le chercheur en cybersécurité Mysk a révélé que des applications comme Instagram, Facebook, TikTok, Messenger ou X profitent du temps d’exécution accordé par iOS pour envoyer des informations détaillées vers leurs serveurs : adresse IP, mémoire disponible, batterie, fuseau horaire, langue du clavier… Ces données permettent de créer un fingerprinting unique et de suivre les utilisateurs malgré les règles de confidentialité d’Apple.

Plus inquiétant encore : derrière la majorité des notifications iOS se cache Firebase Cloud Messaging (Google), qui reçoit et transmet ces données. Résultat : Google est en position de recouper les métadonnées de multiples apps sur un même appareil.

Automatiser la gestion des droits avec AGDLP

Imaginez : votre collaborateur le plus ancien, 20 ans de maison, part en retraite.Son compte Active Directory a accumulé des droits au fil des années : accès à la Comptabilité, à des dossiers Juridiques sensibles, voire à des projets anciens.Problème : ni lui, ni vous...

Dev News

View All

Pourquoi os.scandir() est nettement plus rapide que os.walk() en python ?

Retour d’expérience sur un benchmark simple en environnement réel Lorsqu’on développe des outils de synchronisation,...

Les langages de programmation les plus utilisés en France en 2025 : tendances, chiffres et choix stratégiques

Introduction Le paysage du développement logiciel en France continue de se transformer en 2025, porté par l’intelligence artificielle, la cybersécurité et l’automatisation des processus.Dans ce contexte, le choix d’un langage de programmation n’est pas anodin : il...

🚨 Docker et l’exposition involontaire des ports : une faille que l’on retrouve (trop) souvent en production

Chez DYB, nous auditons régulièrement des environnements de nos clients et il n’est pas rare de tomber sur la même erreur : un service exposé directement sur Internet via Docker, sans aucune restriction, simplement parce que le développeur a laissé un ports:...

🚨 Top 15 erreurs de sécurité qui ruinent ton SaaS

Lorsqu’on construit une application SaaS, beaucoup de développeurs — notamment freelances ou juniors — se concentrent sur les fonctionnalités et l’UX. La sécurité passe souvent après… jusqu’au jour où une fuite ou une attaque survient. Voici une liste des erreurs de...

Config VSCode : appliquer un coding style avec les rulers

Pourquoi un ruler ? Dans une équipe, respecter un style de code est essentiel.Un des outils simples de VSCode est le ruler : une ligne verticale qui s’affiche dans l’éditeur à une colonne donnée (par ex. 80 caractères). Cela permet de se rappeler jusqu’où on écrit par...

C’est quoi un hysteresis anti-flap ?

Un hysteresis anti-flap (ou hystérésis anti-basculement) est un mécanisme de stabilité utilisé en réseau/systèmes pour...

Pourquoi OSPF ne bascule pas toujours “comme prévu”

Retour d’expérience DYB sur la haute disponibilité WAN avec pfSense, WireGuard et OSPF Dans les architectures réseau...

Pourquoi os.scandir() est nettement plus rapide que os.walk() en python ?

Retour d’expérience sur un benchmark simple en environnement réel Lorsqu’on développe des outils de synchronisation,...

Copier des milliers de fichiers ou une archive ZIP : laquelle est vraiment la plus rapide ?

Dans de nombreux projets IT (migration serveur, PRA, sauvegarde initiale, reprise après incident), une question...

Sysmon devient natif dans Windows : une excellente nouvelle… avec quelques nuances à connaître

Microsoft a récemment annoncé une évolution majeure pour les équipes IT et cybersécurité : Sysmon, l’un des outils...

Comment diviser le temps de backup par 10 avec Proxmox Backup Server

Chez DYB, on intervient régulièrement sur des infrastructures critiques où la sauvegarde n’est pas seulement une...

Définir Google sur Edge en moteur de recherche par défaut via GPO

Chez DYB, on déploie régulièrement des environnements Windows 10 et 11 professionnels, souvent reliés à un Active...

Pourquoi votre disque dur enterprise ne démarre pas : l’explication du 3.3 V et la solution Kapton

Chez DYB, on aime aller au fond des choses. Quand j'installe dans notre infra un disque dur, qui refuse obstinément de...

Bug réseau Bouygues – perturbation WireGuard entre IPv6 publique et IPv4 fixe

📅 Constat depuis mi-octobre 2025 Depuis environ deux semaines, plusieurs utilisateurs — dont certains de nos clients...

💡 Wi-Fi 7 et Intel BE200 : le bogue qui fait tourner les têtes (et les connexions)

Le Wi-Fi 7 promet des débits stratosphériques et une latence toujours plus faible.Mais si vous possédez un PC récent...

Les langages de programmation les plus utilisés en France en 2025 : tendances, chiffres et choix stratégiques

Introduction Le paysage du développement logiciel en France continue de se transformer en 2025, porté par...

Tu es traçable sans GPS : le secret des réseaux Wi-Fi

Vous pensez que votre iPhone vous écoute ? Votre ordinateur vous donne la météo, mais pourtant, comment il connait le...

🧩 Comment le passage d’un compte Microsoft à un compte local provoque le verrouillage du compte

Lors d’une mission de test, j'ai rencontré un comportement pour le moins surprenant sous Windows 11 : le simple fait...

Attention aux règles planifiées dans pfSense : elles peuvent couper vos sauvegardes en plein transfert

Chez DYB, nous voyons souvent des administrateurs utiliser des plages horaires (schedules) dans pfSense. C’est...

Réparer une réplication SYSVOL DFSR bloquée entre contrôleurs de domaine

La réplication SYSVOL est un composant critique d’Active Directory : elle assure la disponibilité des stratégies de...

Comment verrouiller la synchronisation Edge vers Microsoft via GPO

Dans de nombreux environnements d’entreprise, l’utilisation de comptes Microsoft personnels n’est pas souhaitée, en...

Bien comprendre la notion de débits pour dimensionner votre réseau

Chez DYB, nous voyons souvent des infrastructures bien équipées en serveurs et en stockage… mais limitées par leur...

🚨 Docker et l’exposition involontaire des ports : une faille que l’on retrouve (trop) souvent en production

Chez DYB, nous auditons régulièrement des environnements de nos clients et il n’est pas rare de tomber sur la même...

Attention au groupe principal Active Directory : un piège qui peut casser vos intégrations SSO

Chez DYB, nous déployons régulièrement des solutions d’authentification unifiée (SSO) pour nos clients, avec des...

iPhone et vie privée : quand les notifications deviennent un outil de surveillance

Les notifications push de votre iPhone ne servent pas qu’à afficher des alertes : elles peuvent aussi devenir un outil de collecte de données. Le chercheur en cybersécurité Mysk a révélé que des applications comme Instagram, Facebook, TikTok, Messenger ou X profitent du temps d’exécution accordé par iOS pour envoyer des informations détaillées vers leurs serveurs : adresse IP, mémoire disponible, batterie, fuseau horaire, langue du clavier… Ces données permettent de créer un fingerprinting unique et de suivre les utilisateurs malgré les règles de confidentialité d’Apple.

Plus inquiétant encore : derrière la majorité des notifications iOS se cache Firebase Cloud Messaging (Google), qui reçoit et transmet ces données. Résultat : Google est en position de recouper les métadonnées de multiples apps sur un même appareil.